- 品牌

- 思驰

- 型号

- 定制

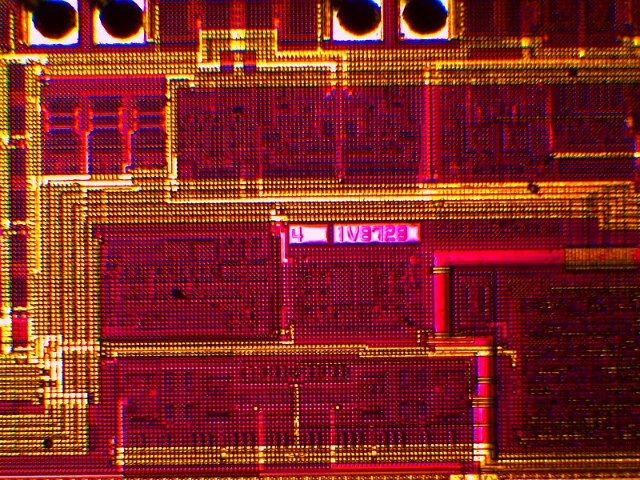

软件攻击是利用STC单片机存在的漏洞或设计缺陷展开攻击。攻击者深入研究单片机的工作原理与内部结构,凭借编写特定的软件程序,绕过安全机制获取数据。例如,攻击者通过分析单片机的指令集与通信协议,找到可乘之机,编写攻击程序。在早期ATMEL AT89C系列单片机的攻击案例中,攻击者利用该系列单片机擦除操作时序设计上的漏洞,使用自编程序在擦除加密锁定位后,停止下一步擦除片内程序存储器数据的操作,从而使加过密的单片机变成没加密的单片机,然后利用编程器读出片内程序。芯片解密过程中的数据获取,需开发非破坏性的微观探测技术。长沙stc单片机解密智能终端设备

安全启动是确保芯片在启动过程中不被篡改和攻击的重要技术。在安全启动过程中,芯片会对启动代码进行完整性检查和身份认证,只有通过检查和认证的启动代码才能被执行。例如,芯片可以使用数字签名技术对启动代码进行签名,在启动时验证签名的有效性,如果签名无效,则拒绝执行启动代码。访问控制技术可以限制对芯片内部资源的访问权限,只有经过授权的用户才能访问特定的资源。常见的访问控制技术有用户认证、权限管理、加密通信等。例如,芯片可以通过用户认证技术验证用户的身份,根据用户的权限级别授予其访问不同资源的权限。温州dsPIC30FXX解密智能终端设备硬件安全启动(Secure Boot)的解密,需突破公钥基础设施(PKI)的认证机制。

深圳思驰科技有限公司自成立以来,一直专注于高级电子装备的正反向研发与设计,是国家高新企业。在芯片解密领域,公司拥有十多年的实战经验,成功解密了国外众多高级电子产品芯片的程序,涵盖了机器代码的反汇编、反编译成标准C语言、提取算法以及二次研发涉及的原理图、BOM表等,并能提供产品全套技术解决方案。其业务范围普遍,涉及单片机解密(MCU解密)、专业用IC解密、芯片解密、PLD芯片解密、CPLD芯片解密等多个领域,同时还提供单片机开发服务、嵌入式系统的软件和硬件设计、芯片的设计等服务。

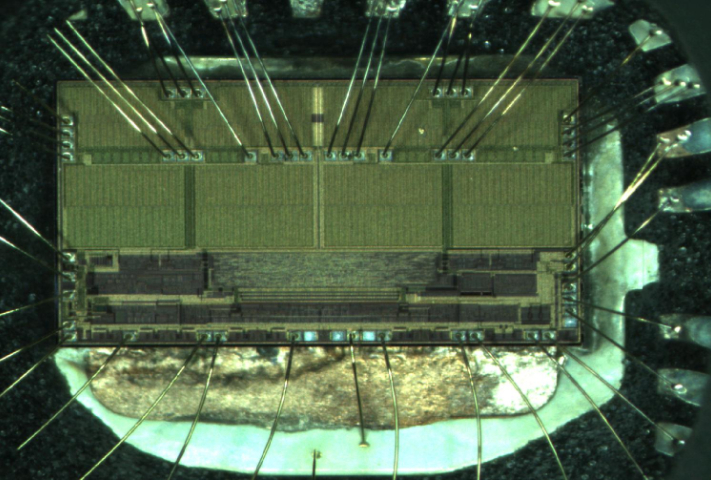

很多芯片在设计时存在加密漏洞,解密者可以利用这些漏洞来攻击芯片,读出存储器里的代码。例如,通过搜索芯片代码中是否含有某个特殊的字节,如果存在这样的字节,就可以利用它来将程序导出。华邦、新茂的单片机以及ATMEL的51系列AT89C51等芯片的解密,就利用了代码的字节漏洞。另外,有的芯片在加密后,当某个管脚再加电信号时,会使加密的芯片变成不加密的芯片,解密者可以利用这一漏洞进行解密。这种方法适用于具有熔丝加密的芯片,如TI的MSP430系列芯片。MSP430芯片加密时需要烧熔丝,只要能将熔丝恢复,芯片就变成了不加密的。解密公司一般利用探针将熔丝位连上,也可以使用FIB(聚焦离子束)设备或专业用的激光修改设备将线路恢复,使芯片变为不加密状态,然后用编程器读取程序。IC解密过程中,我们需要仔细分析芯片的封装和内部结构。

TRNG输出的随机数是基于物理随机现象或过程产生的,具有高度的随机性和不可预测性。在芯片中,TRNG生成的随机数可以用于数据加密、地址算法等,增加解密的难度。例如,在加密算法中使用TRNG生成的随机数作为密钥,可以使加密后的数据更加难以破解。加密算法是软件层面防解密的重要技术之一。常见的对称加密算法有AES(高级加密标准)、DES(数据加密标准)、SM4等,非对称加密算法有RSA、ECC(椭圆曲线加密)等。这些加密算法可以对芯片中的程序代码、数据等进行加密处理,只有拥有正确密钥的用户才能解密和访问。例如,在芯片的程序存储器中,使用AES算法对程序代码进行加密,在芯片启动时,通过解密算法将程序代码解密后执行。IC解密在电子产品的复制和仿制中需要谨慎处理,以避免法律风险。STM芯片解密方案

通过电磁探测技术破解芯片加密,需解决多频段信号的干扰抑制问题。长沙stc单片机解密智能终端设备

从硬件层面筑牢防线至关重要。一方面,采用先进的物理防护手段,如对单片机进行特殊封装、密封处理,使其宛如穿上坚固的铠甲,让攻击者难以轻易拆卸与实施物理攻击。例如,使用强度高的封装材料和特殊的封装工艺,增加芯片开盖和去封装的难度。另一方面,在单片机设计阶段就融入防破解设计理念。例如,选用加密存储芯片,为数据存储加上一层“密码锁”;加入反熔丝电路,一旦检测到异常攻击行为,立即销毁关键信息,让攻击者无功而返。长沙stc单片机解密智能终端设备

- 长春英飞凌芯片解密多少钱 2025-11-15

- 潍坊pic16f57解密智能终端设备 2025-11-14

- 武汉dsPIC30FXX解密公司排行 2025-11-14

- 合肥MCU单片机解密软件 2025-11-13

- 成都NEC解密方案 2025-11-12

- 中国台湾FPGA解密软件 2025-11-11

- 太原CPLD解密公司排行 2025-11-11

- 常州MCU单片机解密软件 2025-11-10

- 南昌bq28z610芯片解密价格 2025-11-09

- 杭州加密芯片解密方法 2025-11-08

- 昆明国产芯片解密费用 2025-11-08

- 沈阳汽车芯片解密软件 2025-11-06